Ah, sen örnekler kısa olmayacaktır. Sadece Google PHP tutorial ve bunların her biri Albert Hall dolduracak kadar delik vardır.

1, W3Schools Sonuç. Kullanıcı girişi dahil etmek ilk örneği nedir?

Welcome <?php echo $_POST["fname"]; ?>!<br />

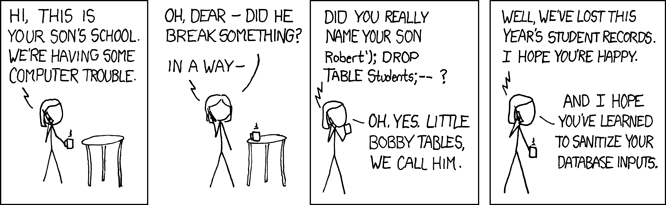

Bzzt. Örnek kodun her parça boyunca tekrarlanan HTML enjeksiyon,. Ilk veritabanı sorgu nedir?

$sql="INSERT INTO Persons (FirstName, LastName, Age) VALUES ('$_POST[firstname]','$_POST[lastname]','$_POST[age]')";

Bzzt. SQL enjeksiyonu, kaybedersiniz. Sonraki.

Sonuç 2, resmi PHP öğretici. Bir değişken çıkarılırken ilk örneği nedir?

echo $_SERVER['HTTP_USER_AGENT'];

Bzzt. HTML enjeksiyon. Değil bir kolayca işletilebilir biri, ama yine de, php.net 'in öğrenme materyalleri boyunca tekrarlanır tür kötü uygulama.

Sonuç 3, tizag.com. Kullanıcı girişi yankılanan ilk örneği nedir?

echo "You ordered ". $quantity . " " . $item . ".<br />";

Bzzt.

Sonuç 4, freewebmasterhelp.com. Fazla değil, ama yine de yöneten dahil etmek için çok temel:

print "Hello $name"; // Welcome to the user

Bzzt.

Sonuç 5, learnphp-tutorial.com.

<title><?= $greeting ?> World!</title>

Bz ...

Ben gidebiliriz.

Bu dertli çöp kodlama öğrenme ne zaman vahşi PHP kod genel kalite, yani felaket bir mucize mi?